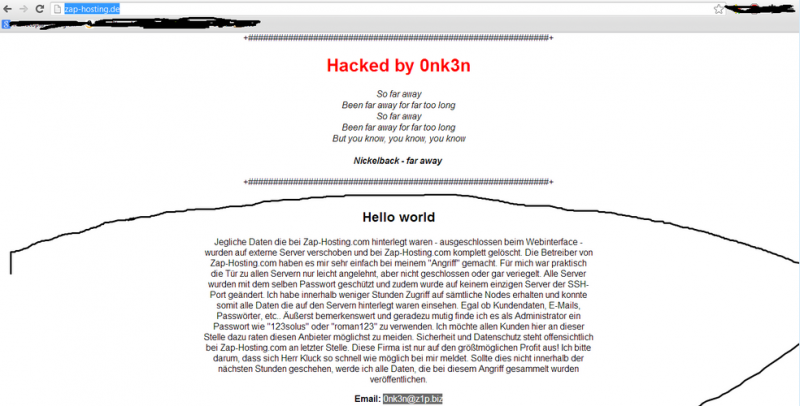

Die Firma Zap-hosting.com ist einem Angriff durch einen Hacker zum Opfer gefallen, der die Firma nun mit der Veröffentlichung von Kundendaten erpresst. Wie der Hacker berichtet, hätten die Betreiber von zap-hosting.com es ihm sehr einfach gemacht. Die Systeme seien sehr schlecht gesichert gewesen.

Laut dem Bekennerschreiben des Hackers habe der Administrator von zap-hosting sehr einfache Universalpasswörter genutzt. Alle Server seien mit dem gleichen Passwort geschützt worden und auf keinem einzigen Server wurde der SSH-Port geändert. Der Zugriff soll innerhalb von wenigen Stunden möglich gewesen sein und der Angreifer will sämtliche Daten, die auf den Servern hinterlegt waren, in seinen Besitz gebracht haben. Die Daten bei zap-hosting habe er komplett gelöscht.

Das Schreiben endet mit einer Drohung. Der Geschäftsführer von zap-hosting soll mit dem Angreifer Kontakt aufnehmen. Ihm wird eine Frist von nur wenigen Stunden in Aussicht gestellt. Reagiert er nicht, will der Angreifer alle Daten, die bei dem Angriff gesammelt wurden, veröffentlichen. Die Server und alle dort hinterlegten Daten sind für Kunden momentan tatsächlich nicht erreichbar.

Zap-Hosting hat via Facebook auf die Vorkommnisse reagiert: Wie das Unternehmen berichtet, sei die Firma „durch einen erfolgreichen Hackerangriff“ dazu gezwungen, sämtliche Server vorerst vom Netz zu nehmen. Aktuell sei über das Ausmaß der Hackerangriffe noch nichts bekannt. Allerdings stehe man schon mit dem Angreifer in Kontakt. Zusätzlich soll eine „externe Sicherheitsfirma beauftragt“ worden sein, die Hackerangriffe gründlich zu untersuchen und das gesamte System sicherer zu machen. Das Unternehmen weist überdies darauf hin „keinen finanziellen Aufwand“ zu scheuen, um derartige Sicherheitslücken in Zukunft zu verhindern.

heise Security hat eine weitere Stellungnahme bei zap-hosting angefragt. Telefonisch war das Unternehmen nicht zu erreichen.

[Update: 02.07.2013, 13:15 Uhr]

heise Security konnte nun mit dem Geschäftsführer von zap-hosting sprechen. Demnach habe das Unternehmen sämtliche Daten wiederherstellen können. Bis Kunden wieder darauf zurückgreifen können und alle Dienste wieder laufen, wird es aber noch ein wenig dauern. Momentan werden die Systeme abgesichert und nach weiteren Backdoors durchsucht. Die Hintertür, die der Hacker nutzte, soll in der SolusVM liegen. Für Solus waren bereits vor zwei Wochen Exploits im Umlauf.

Wie zap-hosting nun auch auf Facebook veröffentlicht hat, soll der Angriff wie folgt abgelaufen sein: „Bedingt durch eine Sicherheitslücke im SolusVM Virtualisierungssystem mussten wir sämtliche Systempasswörter ändern. Der Hacker verschaffte sich anscheinend bereits vor Aufspielung des Fixes Zugriff auf unsere Server, sodass die Passwortänderungen abgehört werden konnten.“

Der Geschäftsführer von zap-hosting erklärte gegenüber heise Securtiy, dass sich der Hacker wohl ein Kundenkonto anlegte und sich darüber tarnte. Momentan übertrage die Firma nun auch die Kundendaten und -konten, um das mutmaßliche Fake-Konto zu beseitigen.

Der Hacker konnte dem Unternehmen bisher keinen Beweis für den Datendiebstahl liefern. So hat er auf Anfrage keine Teile der Datenbank vorweisen können. Via Facebook werden Kunden trotzdem dazu angehalten, ihre Passwörter schnellstmöglich zu ändern. In die Untersuchungen ist auch die Kriminalpolizei eingeschaltet. (kbe)

Quelle : heise.de