Da sich die Fragen in verschiedenen Foren der Szene ständig wiederholen und viele Leute trotz der vorhanden Tutorials und Threads zu dem Thema eine Einstellungshilfe über Team Viewer suchen, habe ich mir mal etwas Zeit genommen und ein kleines Tutorial geschrieben. Wenn ihr euch an dieses Tutorial haltet, dann sollte es keine Probleme bezüglich der Anonymität im Internet geben.

Das Tutorial ist in einer überarbeiteten Version HIER verfügbar

Jetzt stellt sich natürlich die Frage, warum ein neues Tutorial notwendig ist, wenn man bedenkt, dass es hier schon einige Anonymitäts-Tutorial gibt. Leider sind die meisten Tutorials kaum bebildert und teilweise etwas umständlich erklärt. Wenn man sich mit dem Thema bereits auskennt, dann sind diese Tutorials natürlich verständlich, als kompletter Anfänger scheitert man wahrscheinlich schon an den ersten paar Fremdbegriffen. Wären die Tutorials für alle verständlich, dann gäbe es nicht jeden zweiten Tag einen neuen Beitrag mit Fragen zu grundlegenden Einstellungen der zu verwendenden Programme.

Info: Dass trotz des Vorhandenseins eines Tutorials ein weiteres erstellt wird, ist mit Glow abgesprochen.

Da das Tutorial so lang ist, mussten mehrere Beiträge erstellt werden. Leider geht das nicht anders, da das Zeichenlimit bei 25 000 liegt und pro Beitrag eine Höchstzahl an Grafiken festgesetzt ist. Ich mache dies also nicht um Beiträge abzustauben oder Likes zu kassieren.

Natürlich freue ich mich, wenn ihr die Mühe, dieses Tutorial zu schreiben, würdigt und mir mit einem Klick auf den Thanks-Button dankt

Ansonsten wünsch ich euch viel Spaß mit dem Tutorial

Prolog

Wenn man im Internet in der Szene unterwegs ist, sollte man vermeiden, mit seiner richtigen IP unterwegs zu sein. Das hat einen ganz einfachen Grund, der vielen unbelesenen oft nicht ganz klar zu sein scheint. Sollte es durch die Polizei, das BKA oder sonstige Ermittlungsbehörden zu Investigationen in irgendeinem Fall kommen, so gelangen eben diese recht schnell an die verwendete IP.

Wenn die Ermittlungsbehörden erst mal die IP haben, dann führt diese recht schnell über eine Anfrage beim ISP (Internet Service Provider, z.B. Telekom) zu euren Rechnungsdaten bzw. zu denen von Mutti oder Papi

Das wollen wir natürlich umgehen. Deswegen bieten einige Dienstleister im Internet Anonymisierungsdienste an, die es ermöglichen, seine richtige IP durch verschiedene Methoden zu verschlüsseln. Dabei sollte man nicht jeden Cent umdrehen, sondern ruhig etwas das Portmonee lockern. Wer sicher und anonym im Internet unterwegs sein will, der muss auch bereit sein, etwas Geld zu investieren, kostenlose Anbieter kann man alle vergessen..

Prinzipiell, und das ist wichtig zu verinnerlichen, gibt es keine absolute Sicherheit auf Anonymität, selbst wenn der Service-Mitarbeiter buchstäblich seine Hand ins Feuer legt. Im Falle einer intensiven Investigation kann im schlimmsten Falle immer eure reelle IP herauskommen und dann seid ihr strafrechtlich verfolgbar. Wenn man jedoch bedenkt, wie viele Idioten komplett ohne Anonymisierung unterwegs sind und sogar carden, dann ist man natürlich mit Anonymisierungsdiensten schon eher der letzte, der gepackt wird

Wer dieses ganze Tutorial umgehen will, der kann sich einen Ano-UMTS-Stick holen und eine Ano-Sim und über einen Laptop surfen. Dazu gibt es am Ende noch ein paar Informationen wie grundlegende Regeln, wie man sich auch mit einem Ano-UMTS-Zugang verhält, um die Anonymität noch weiter zu erhöhen.

Methoden zur Verschlüsselung und Anonymisierung

Es gibt viele Möglichkeiten, seine Spuren im Internet zu verschlüsseln. Dabei unterscheidet man generell zwischen zwei Methoden, der Verschlüsselung und der Tunnelung (von engl. tunneling, natürlich kein richtiges deutsches Wort). Was das bedeutet, lässt sich recht einfach am Beispiel eines Briefes verdeutlichen.

Wenn ihr einen Brief verschickt und nicht wollt, dass der Brief auf euch zurückzuführen ist, so gibt es zwei Möglichkeiten. Ihr gebt den Brief einer Person, die den Inhalt verschlüsselt und erst dann versendet oder ihr gebt den Brief einer Person, die ihn in ihrem Namen versendet und euch so anonymisiert. Natürlich gilt dies auch für „Briefe“, die ihr empfangt, nur umgekehrt.

Später werden wir sehen, dass es am besten ist, die Briefe auf beide Arten zu anonymisieren und am allerbesten auch noch durch zwei verschiedene Personen

Gut, dann stelle ich euch mal diese beiden Personen vor, sie heißen VPN und Sock5

VPN (der Verschlüsseler)

VPN steht für Virtual Private Network. Der Name sagt eigentlich schon alles. Man verbindet mit seinem PC, also mit seiner IP, zu einem Server. Dieser Server bindet den PC dann in das „Heimnetzwerk“ ein, sodass die Daten zuerst an den Server gesendet werden und dann an den eigenen PC, also ein virtuelles Heimnetzwerk. VPN-Server haben verschiedene Funktionen, uns interessiert in unserem Falle aber nur die Funktion der Verschlüsselung.

Das VPN verwendet Login-Daten, damit nur berechtige (hier: zahlende) User Zugriff auf den Server haben und zusätzlich werden die eingehenden und ausgehenden Daten egal welcher Art sicher und „unknackbar“ verschlüsselt. So kann keiner euren Traffic abfangen und die Daten auslesen, da sie verschlüsselt sind. Die Analogie zu der Person, die einem den oben erwähnten Brief verschlüsselt und dann versendet, wird nun klar.

SSH-Tunnel und Sock5

Möchte man seine IP verschlüsseln (ggf. nachdem man den Traffic-Inhalt bereits per VPN verschlüsselt hat), dann verwendet man so genannte SSH-Tunnel und Sock5-Server. Das Sock5-Protokoll ermöglicht mittels Authentifizierung (mit den Login-Daten des Anonymisierungs-Anbieters, den man verwendet) das Tunneln der Daten, was am Ende dazu führt, dass man „nach außen hin“ nicht mehr seine eigene IP hat, sondern die IP des Socks-Proxys.

SSH-Tunnel (auch SSH-Socks genannt) verschlüsseln zusätzlich die Daten mittels SSH (Secure Shell). Der Sock-Server ist also die Person, die euren Brief nach der Person, die ihn verschlüsselt hat, erhält und diesen in seinem Namen an den Empfänger schickt, der SSH-Tunnel verschlüsselt den Brief dann noch zusätzlich.

Dabei richtet man zuerst den SSH-Tunnel ein und anschließend den Sock5.

vicSock

Da man zur Erhöhung der Sicherheit einen Sock-Server auswählt, der juristisch am besten „weit weg“ ist (z.B. China, Russland, Afrika), hat man natürlich dadurch die IP des Serverstandorts. Mittels IP-Geotagging können Seiten (wie welche, die ihr z.B. besuchen wollt) so euren Standort ermitteln und euch den Zugriff, egal welcher Art, verwehren. Eine afrikanische IP bestellt für gewöhnlich nicht bei Amazon nach Köln

Deswegen schaltet man noch hinter den Sock5-Proxy einen vicSock. Dieser führt dazu, dass ihr eine deutsche IP habt. vicSocks werden erstellt, in dem man Schadsoftware auf einen Computer bringt, der es dann ermöglicht, eben diesen, wenn er im Internet ist, als Proxy zu verwenden. Man erhält dann die IP des Schadsoftware-Victims, daher auch der Name vicSock.

Da das Implementieren von Schadsoftware mittels E-Mail BOTs oder Ähnliches natürlich nicht legal ist, könnt ihr keine vicSocks bei renommierten Anonymisierungsdienstleistern erwerben, sondern müsst diese auf Szene-Seiten oder bei Vendorn in Szene-Foren kaufen. Manchmal findet man auch welche in der Free-Section von Szene-Foren, die funktionieren. Hat man erst mal einen vicSock, der nicht auf der Blacklist ist (auch unique vicSock genannt), kann man den Seiten, auf denen man surft, vortäuschen, man hätte eine normale deutsche IP und das, obwohl man einen VPN-Server und einen Sock5-Server verwendet, die weit weg von Deutschland stehen.

Wichtig ist hierbei, dass es sich um einen Non-Logging vicSock handelt, einen, der die IP also nicht loggt. Dabei müsst ihr natürlich auf den Szene-Service, den ihr für die vicSocks nutzt, oder eben den Vendor, bei dem ihr die vicSocks kauft, vertrauen.

Grundlegendes

Manche Leute schwören darauf, einen VPN-Server, danach einen SSH-Tunnel und dahinter zwei oder sogar mehr Sock5-Server zu schalten (und dann ggf. den vicSock). Das ist an sich nicht empfehlenswert, da alle Server bei einem Anbieter sind. Die Anzahl der hintereinander geschalteten Server von einem Anbieter erhöht nicht die Sicherheit, da es sich trotzdem nur um einen einzigen Briefwechsel zwischen Ermittlungsbehörde und Anbieter handelt, wenn dieser deine Daten rausgibt, dann macht er das auch, wenn du 10 Sock5-Server hintereinander geschaltet hast.

Daher empfiehlt es sich, Anbieter zu kombinieren.

So kann man z.B. VPN (Perfect Privacy) + SSH Tunnel (Perfect Privacy) + Sock5 (Socks Service) verwenden. Sollte Perfect Privacy loggen und IPs rausgeben, so schützt euch immer noch Socks Service und umgekehrt. Das ist eigentlich die einzige Methode, die Sicherheit erneut zu steigern.

Folgende Regel sollte euch ausreichende Sicherheit bringen:

Für Szene-Foren, Szene-ICQ und „Rumlesen“: VPN + SSH Tunnel + Sock5 – reicht!

Für den ganzen Gangster-Kram: VPN + SSH Tunnel + Sock 5 (anderer Anbieter) + vicSock – notwendig!

Nachdem man nun die grundlegenden Begriffe verinnerlicht hat, muss man sich für einen bzw. lt. Tipp für mind. zwei Anbieter entscheiden.

Anbieter

Ein wichtiges Werbemittel aller Anbieter ist das angeblich nicht vorhandene Logging der IPs. Nun ja, erzählen können die einem viel, ich persönlich habe aber noch nie von einem Fall gehört, bei dem ein Carder oder ein anderer Internet-„Kleinkrimineller“ trotz der Verwendung von guten, renommierten Anonymisierungsdiensten gebustet worden ist.

Klärt mich auf, falls ich so einen Fall verschlafen habe. Aber dennoch ist da Vorsicht geboten, Anbieter können ihre Firmenphilosophie ändern, falls Strafverfolgungen drohen und Deals mit der Staatsanwaltschaft geschlossen werden. Diesen Fall muss man immer beachten, kann aber auch schlecht dagegen vorbeugen, im Prinzip ist es am Ende eine Vertrauenssache. Hier mal eine kleine Liste an bekannten Anbietern.

Perfectprivacy.com

Meiner Meinung nach einer der besten Anonymisierungs-Anbieter. Die Server sind verhältnismäßig schnell, die Standorte sind recht gut gewählt und der Support ist wirklich super, hinzu kommt noch ein nicht allzu hoher Preis.

Angebot: VPN, PPTP VPN, SSH-Tunnel, Sock5

Monatsgebühr: 25 Euro

Mengenrabatt?: Ja

Jahresgebühr: 150 Euro, sprich 12.50 Euro pro Monat

Zahlungsmittel: PayPal, Amex, Mastercard, Visa, eCheck, Liberty Reserve Euro, PaySafeCard und WebMoney.

Serverstandorte: Australien, China (Hong Kong, Shanghai), Malaysia, Israel, Rumänien, Tschechien, Schweden, Russland, Ukraine; Deutschland, Schweiz, Luxemburg, Niederlande, Frankreich, Vereintes Königreich, Kanada, USA, Panama und Argentinien

Vorteile: Große Serveranzahl, gute Geschwindigkeit, guter Support, verhältnismäßig günstig, PP bietet seinen Kunden einen bereits vorkonfigurierten SSH-Client an, nur noch Server auswählen, Login-Daten eintragen und fertig.

Nachteile: Viele Server stehen in Ländern, die es mit dem Datenschutz nicht so ernst nehmen (z.B. USA), diese sollte man daher lieber nicht verwenden – am Ende bleiben dann doch nur ca. 7 Server, die verwendet werden sollten.

Die Registrierung verläuft mit PaySafeCard oder uKash ziemlich anonym, daher würde ich grundsätzlich diese Bezahlmethode verwenden. Aber das sollte ja ohnehin auch für Szene-Einsteiger klar sein.

socks-service.info

Auch ein altbekannter Anbieter, der leider stark nachgelassen hat. Als VPN-Anbieter nicht empfehlenswert, wenn man nur die Sock5 benutzt aber ausreichend. Die Preise sind recht günstig und man hat sogar die Möglichkeit, ein „kleines Paket“ zu wählen, bei dem der VPN-, SSH Tunnel und Sock5-Server den gleichen Standort habe. Dazu sei gesagt, dass das die Sicherheit natürlich enorm einschränkt, da der Sock5 im schlimmsten Fall ausreicht, um an eure richtige IP zu kommen, da es sich um den gleichen Standort handelt.

Angebot: VPN, PPTP, SSH-Tunnel, Sock5

Monatsgebühr: 15 Euro (Light = nur ein Serverstandort), ca. 29 Euro (Full = Alle Standorte)

Mengenrabatt?: Ja

Jahresgebühr: 146 Euro, ca. 12 Euro pro Monat (Light), 292 Euro, ca. 25 Euro pro Monat (Full)

Zahlungsmittel: PaySafeCard, WebMoney, uKash

Serverstandorte: Frankreich, Luxemburg, Niederlande, Russland, Schweden, Vereintes Königreich, USA (bei Light-Package ist nur einer verfügbar)

Vorteile: Für „Forum-Aktivitäten“ oder für den Fall, dass man Anbieter kombinieren möchte und demnach nur den Sock5-Server braucht, bietet ss.info ein recht günstiges Light-Package an (lediglich nur ein Serverstandort). Wenn man nur den Sock5-Server braucht oder nur harmlos in der Szene unterwegs ist, sollte das aber kein Problem sein.

Nachteil: Verhältnismäßig teuer, Full Package kostet mit 292 Euro Jahresgebühr fast doppelt so viel wie das Jahresabo bei Perfect Privacy, Serverstandorte hauptsächlich in Europa

Secretsline.biz

Auch ein seriöser Anbieter. Habe ihn bisher noch nie selber benutzt, daher sind die Informationen auch nur von der Seite zusammengetragen. Habe aber weder in den Szene-Foren noch im restlichen Internet irgendwelche eklatanten negativen Meinungen dazu gefunden, scheint also auch ein guter Anbieter zu sein. Leider sind die Server Standorte nicht optimal, da viele im westlichen Europa bzw. in Nordamerika stehen.

Angebot: VPN, im Full Package auch Double VPN, PPTP, SSH-Tunnel (???), Sock5

Monatsgebühr: 29 Euro (Light = kein Double VPN), 39 Euro (Full = Double VPN)

Mengenrabatt?: Ja

Jahresgebühr: 199 Euro (Light), 269 Euro (Full)

Zahlungsmittel: So gut wie alle (PayPal, CC, WM, LR, uKash, WU

Serverstandorte: Deutschland, USA, Estland, Niederlande, Malaysia, Großbritannien, Australien, Kanada, Tschechien, Israel, Schweden, Österreich, Russland, Ungarn, Italien

Vorteile: Wenn man das große Package verwendet, dann steht einem ein Double VPN Service zur Verfügung, viele Zahlungsmittel (über weitere Vorteile, die diesen Anbieter von den anderen abheben, würde ich mich freuen)

Nachteil: Verhältnismäßig teuer, Full Package kostet mit 269 Euro Jahresgebühr 1 ½ Mal so viel wie das Jahresabo bei Perfect Privacy; ein großer Nachteil sind die hauptsächlich europäischen und nordamerikanischen Serverstandorte.

oVPN.to

Ein mehr oder weniger neuer Anbieter, der sich anscheinend hauptsächlich auf die Szene konzentriert. Ich selber habe ihn noch nie genutzt. Über die Qualität des Dienstes kann ich daher kaum Aussagen treffen aber man trifft in der Szene immer mehr Zweifler an der Seriösität des Anbieters. Ich denke, hier muss jeder selber wissen, ob er auf die Zweifler hört oder auf den doch recht großen zufriedenen Kundenstamm. Die Preise sind aber unschlagbar, das muss man denen lassen und der Service soll wohl auch ganz gut sein. So trifft man z.B. oft auf oVPN Mitarbeiter in bestimmten Foren und kann diese direkt ansprechen bzw. etwas fragen (bei Bedarf, Anfrage nach diesem Forum per PN)

Angebot: VPN, SSH-Tunnel, Sock5

Monatsgebühr: 11 Euro

Mengenrabatt?: Ja

Jahresgebühr: 99 Euro

Zahlungsmittel: PaySafeCard, uKash, WebMoney, Liberty Reserve

Serverstandorte: Russland, Niederlande, Großbritannien, Ukraine, Kanada, Deutschland, USA, Frankreich, Luxemburg, Schweiz

Vorteile: sehr günstig, lt. Anderer Nutzer guter Service, oVPN Mitarbeiter in einigen Foren unterwegs und können dort direkt Support geben (bei Interesse welches Forum speziell gemeint ist, bitte eine PN an mich)

Nachteil: im Internet sind einige Zweifel an der Seriösität zu finden, inwiefern man denen Glauben schenken kann, muss jeder für sich selber entscheiden

Wenn ihr mich nach meiner persönlichen Meinung fragt, dann würde ich, falls nur Geld für einen Service da ist, auf jeden Fall Perfect Privacy empfehlen. Falls ihr den „Gangster-Kram“ machen wollt, dann holt euch Perfect Privacy für den VPN und den SSH-Tunnel und ein Light-Package von Secretsline für den Sock5. Dahinter noch ein vicSock für die ganz bösen Leute hier und ihr solltet glücklich sein

Ich würde mich auch von Szene-Anbietern für VPNs unc Co. fernhalten. Wenn die Anbieter-Seite zu sehr nach Gangster-Untergrund-Haxx0r aussieht, dann lasse ich da immer die Finger von, wer weiß, ob die loggen. Muss dann aber am Ende jeder für sich selber entscheiden.

Einrichten der Anonymisierung

Hier werde ich Schritt für Schritt und gut bebildert die Anonymisierung vom Schritt der Registrierung bei einem Anonymisierungsdienst bis hin zum endgültigen Check bei einem IP-Checker erklären. Dabei kann ich natürlich nicht auf alle Anonymisierungsdienste eingehen, da ich persönlich fast immer Perfect Privacy empfehle, zeige ich euch die Einrichtung mit den Perfect Privacy Diensten. Im Prinzip ist es jeodoch überall gleich und man kann die hier aufgeführten Informationen analog auf alle anderen Dienstleister anwenden. Wundert euch also nicht, wenn immer von Perfect Privacy die Rede ist, denkt euch einfach den Namen eures Anbieters rein

I. Zahlungsmittel besorgen, auf Anbieterseite registrieren und bezahlen

1. Schritt: Nachdem man sich entschieden hat, welchen Anbieter man verwendet, dann geht man zu einer Tankstelle, zieht sich im Sommer eine Sonnenbrille und im Winter einen Mütze mit dickem Schal an und kauft dort den uKash-Wert, den man für die Registrierung verwendet. Ich weiß, ich bin ein ziemlich paranoider Bastard, aber ich persönlich habe keine Lust, falls es wirklich hart auf hart kommt, dass die Tankstelle ein schickes „Hochzeitsfoto“ von den Kameras an die Polizei abgibt.

2. Schritt: Man verwendet den uKash-Code und registriert sich auf Perfect Privacy oder analog bei einem anderen Anbieter. Bei Perfect Privacy meldet sich „ein Admin“ per E-Mail bei einem und fragt nach dem uKash Code. Diesen schickt man dann zu und bekommt innerhalb von höchstens 48 Stunden die Login-Daten für den Mitgliederbereich und natürlich auch die Server. Meistens geht es aber schneller. Auf anderen Seiten ist die Anmeldung wiederrum instant, also sofort und automatisiert. Nachdem man die Zugangsdaten erhalten hat, kann man sich in den Mitgliederbereich des Sicherheitsanbieters anmelden und erhält dort alle notwendigen Informationen, sprich Server IPs, spezielle Programme (wie vorkonfiguriere SSH-Clienten) und ziemlich gut beschriebene Tutorials zum Einrichten.

Leider sind diese oft auf Englisch, weshalb ich hier noch mal alles haargenau und mit Bildern erkläre.

II. Nach Erhalt der Zugangsdaten einrichten des VPN

1. Schritt: Nachdem man die Zugangsdaten zum Mitgliederbereich erhalten habt, kann man sich nun an das Einrichten der Anonymisierung machen. Dazu muss Open VPN heruntergeladen werden. Dabei handelt es sich um ein Open Source VPN-Client, der demnach auch kostenlos ist. Ihr könnt ihn hier herunterladen.

Nachdem ihr den Clienten runtergeladen habt, installiert ihr diesen und geht über zu Schritt 2. Noch nicht starten.

2. Schritt: Open VPN lässt sich recht einfach konfigurieren, da alle Anonymisierungs-Anbieter die Konfigurationsdateien für Open VPN zum Download anbieten. Diese müssen dann nur noch in den richtigen Ordner kopiert werden und Open VPN ist dann bereits richtig konfiguriert, dann braucht ihr nur noch den VPN-Server auswählen, auf den ihr connecten wollt, und seid mit diesem verbunden, nachdem ihr die Zugangsdaten eingegeben habt.

Wie das geht, erkläre ich euch hier natürlich. Ihr loggt euch bei Perfect Privacy (oder bei einem anderen Anbieter) ein und ladet im Download-Bereich die Config-Dateien für Open VPN runter. Dazu geht ihr bei Perfect Privacy in die Download-Section und ladet unter „OpenVPN Config Files“ die Open VPN-Konfigurationsdateien für alle Server runter, dann könnt ihr später bei openVPN einfach einen der vielen Server auswählen.

Dabei erhaltet ihr eine zip-Datei. Diese extrahiert ihr mit dem Windows-eigenen Entpacker, Winzip oder Winrar. Im Ordner, in den ihr die Zip-Datei extrahiert habt, finden sich nun viele Dateien, hier mal ein Bild.

3. Schritt: Diese Dateien müsst ihr nun den Config-Ordner von Open VPN kopieren, wie auf dem Bild. Dieser befindet sich standardmäßig hier c:\Program Files\OpenVPN\config – das kann natürlich bei euch anders sein, dann kopiert ihr die Dateien halt in den config-Ordner an dem Ort, wo ihr Open VPN hin installiert habt.

4. Schritt: Nun startet ihr endlich die Open VPN GUI, also die auf Windows abgestimmte Benutzeroberfläche von Open VPN.

Dabei ist wirklich sehr, sehr wichtig, dass ihr das Programm als Administrator startet. Mit Rechtsklick auf Eigenschaften geklickt, lässt sich das Programm immer als Adminstrator starten, dazu nur einen Haken bei „Programm als Adminstrator ausführen“ unter dem Reiter Kompatibilität setzen.

Wenn ihr das Programm nicht als Adminstrator startet, dann funktioniert es nicht richtig und eure richtige IP wird trotzdem vermittelt.

Ein kleines Icon entsteht im System Tray (zwei nebeneinander stehende Monitore). Die Monitore leuchten rot, wenn keine Verbindung besteht, gelb, wenn eine Verbindung aufgebaut wird und Grün, wenn eine Verbindung zu einem VPN Server besteht.

Klickt man mit der rechten Maustaste auf das Icon von Open VPN, so kann man, wenn man die Konfigurationsdateien richtig in den config-Ordner kopiert hat, einen Server auswählen, auf den connectet werden soll.

5. Schritt: Für welchen Server man sich entscheidet, sollte an sich klar sein. Man nimmt natürlich keine europäischen Server, sondern lieber Ostasiatische oder Afrikanische.

Wenn man nicht weiß, für welchen Server man sich zwecks besserer Geschwindigkeit entscheiden soll, dann gibts im Mitgliederbereich eures Anbieters eine Liste der Server mitsamt allen Informationen. Dort steht neben der Server-IP und den Ports auch die Auslastung des Servers.

Also Server auswählen und auf Connect klicken.

6. Schritt: Es öffnet sich, nachdem man einen Server ausgewählt hat, ein Fenster und nach einigen Sekunden wird man nach den Login-Daten gefragt, die man dann einträgt.

Nach einigen Sekunden sollte eine Verbindung aufgebaut sein, indem sich dieses Fenster schließt.

Die Monitore im Tray-Icon leuchten grün und eine kleine Meldung erscheint, dass eine Verbindung zum Server hergestellt worden ist, z.B. Moskau.

Nachdem nun eine Verbindung mittels Open VPN hergestellt wurde, sind alle Daten des Ein- und Ausgangstraffics verschlüsselt. Überprüft man nun seine IP bei einem IP-Checker wie whoer.net, dann erscheint die IP des VPN-Servers. Leider ist die DNS dann immer noch deutsch, dies ändern wir später.

Wie man sieht, ist die eigene IP und DNS nur mit Open VPN nicht ganz sicher, deswegen schaltet man einen Sock5-Server dahinter, ich verwende hier zuerst einen SSH-Tunnel und danach einen Sock5.

III. Einrichten des SSH-Tunnel (mittels Perfect Privacy SSH-Client)

Der Vorteil bei Perfect Privacy liegt darin, dass der Dienstleister euch einen eigens vorkonfigurierten SSH-Clienten anbietet.

1. Schritt: Diesen könnt ihr bei Perfect Privacy im Mitgliederbereich unter Downloads runterladen. Danach installiert ihr diesen. Open VPN ist ja

bereits gestartet und verbunden, dann könnt ihr natürlich auch hier wieder ganz, ganz wichtig mit Adminstratorrechten den Perfect Privacy SSH-

Client starten. Auch hier könnt ihr wie oben das Starten als Adminstrator automatisieren (Siehe Bild 2).

2. Schritt: Ihr sucht euch einen Server aus (natürlich nicht den selben wie bei Open VPN), gebt die Zugangsdaten ein, macht einen Haken bei „Passwort

speichern“ und bei „Dauerhafte Verbindung“, wie auf Bild 7. Die Haken bei „Automatische Verbindung“ und bei „SSH über HTTP Proxy“ lasst ihr weg.

3. Schritt: Nun klickt ihr auf Verbinden. Nach einigen Sekunden verschwindet das Programm (bleibt aber natürlich im System Tray), die Verbindung ist

hergestellt. Zusätzlich erscheint neben dem System-Tray Icon des Perfect Privacy SSH-Client ein kleines gelbes Logo, das bedeutet ihr seid verbunden.

Um sicher zu gehen könnt ihr den Client aus dem System Tray heraus starten und könnt dort sehen, ob ihr verbunden seid. Wenn ihr alles richtig gemacht

habt, dann sollte es so aussehen.

Also: VPN Monitore beide grün, SSH Client mit gelbem Icon.

IV. Einrichten des SSH-Tunnels mittels Putty bei anderen Anbietern als Perfect Privacy

Wenn ihr nicht Perfect Privacy verwendet, dann müsst ihr einen anderen SSH Client verwenden. Das ist auch nicht viel komplizierter. Dazu verwenden wir

das Freeware-Programm PuTTY. Dieses könnt ihr hier runterladen.

1. Schritt: Installiert PuTTY und startet es mit Adminstratorrechten, das Programm muss nicht installiert werden. Auch hier könnt ihr wie am Beispiel

open VPN auf Bild 2 gezeigt, das Starten als Adminstrator automatisieren.

2. Schritt: Nun gebt ihr die IP des Servers auf dem Startbildschirm bzw. unter Session und dann Logging ein. Bei manchen Anbietern ist die IP des

Servers eingetragen als eine domain, z.B. shanghai.perfect-privacy.com, hier tragt ihr natürlich den Servernamen ein. Als Port tragt ihr den vom

Anbieter angegebenen SSH-Port für den Server auf den ihr verbindet an (meist: 22).

3. Schritt: Dann müsst ihr noch ein, zwei Einstellungen vornehmen, die ich aus Zeitgründen hier nicht weiter erläutern werde. Es gibt zahlreiche

Tutorials zu PuTTY, die ihr ohne Probleme verwenden könnt. Die Einstellung ist ohnehin immer die gleiche. Zusätzlich findet ihr bei eurem

Anonymisierungsdienstanbieter Tutorials zur Einrichtung des SSH-Tunnels mittels PuTTY.

V. Einrichten von Proxifier für den Sock5

Nun möchten wir hinter den VPN – SSH Tunnel – Verbund noch einen Sock5 schalten. Das ist eine weitere Sicherheitsmaßnahme, natürlich nur, wenn man

wieder einen anderen Serverstandort wählt.

Proxifier ist ein Programm, was laufende Programme überwacht und, falls diese Daten aus dem Internet empfangen bzw. welche senden, diese Daten durch

einen Proxy tunnelt. Der Vorteil bei Proxifier liegt darin, dass man nicht jedes Programm einzeln konfigurieren muss, sondern im Proxifier Regeln für

jedes einzelne oder alle Programme konfigurieren kann und diese dann entsprechend der Regel getunnelt werden.

1. Schritt: Ladet euch hier Proxifier herunter, entweder als Installationsdatei oder als Portable-

Version.

2. Schritt: Nun installiert ihr Proxifier. Da bei euch bereits Open VPN und ein SSH-Client laufen, startet ihr nun Proxifier (und wieder ganz wichtig

mit Adminstratorrechten und automatisieren wie auf Bild 2).

Proxifier startet (unter Umständen) minimiert im Systemtray als graues Viereck. Wenn man alles richtig konfiguriert hat, dann füllt sich dieses Viereck,

wenn Daten gesendet bzw. empfangen werden. Das werdet ihr ja hoffentlich später sehen

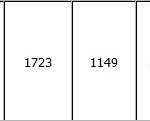

3. Schritt: Im Proxifier geht ihr oben auf Profile und wählt dann Proxy Servers aus

Danach öffnet sich das Proxy Servers Menü.

4. Schritt: Hier klickt ihr einfach oben rechts auf den Button „Add“. Dort gebt ihr unter Server Adress „localhost“ ein (natürlich ohne

Anfürhungszeichen) und als Port 8050.

Wichtig: Der Port ist unter Umständen bei anderen Anbietern anders. Das ist aber nicht kompliziert und man versteht das recht einfach. Um nun die Daten

von Proxifier durch den SSH-Sock-Server schicken zu lassen, muss Proxifier natürlich den internen Port vom Localhost-Sock-Server haben (local

port).

Dieser ist bei Perfect Privacy 8050.

Dann macht ihr einen Haken bei „Socks Version 5“ und macht einen Haken bei Authentification, dann könnt ihr eure Zugangsdaten eintragen. Das wars, nun

mit OK den Server in die Proxifier-Serverliste aufnehmen. Also alles wie auf dem Bild.

Ihr könnt mittels Druck auf den Button „Check“ die Verbindung checken. Wenn ihr viel grüne Schrift seht, ist alles ok, ansonsten habt ihr irgendwie

einen Fehler gemacht. Nachdem ihr auf OK geklickt habt, fragt euch Proxifier, ob ihr den localhost-Server als Standard-Proxy nehmen wollt, was ihr

bejaht.

Der Localhost-Server erscheint nun oben in der Server Liste, wie auf folgendem Bild.

5. Schritt: Nun tragt ihr genau wie eben einen neuen Server ein (auf Add klicken) aber ihr tragt als Server IP nicht localhost ein, sondern die IP des

Servers an, den ihr als Sock5 verwenden wollt. Als Port tragt ihr hier den Externen Port (Remote Port) des Soc5-Servers ein. Ansonsten ist alles gleich

wie beim localhost-Server.

Diesen Schritt könnt ihr natürlich beliebig oft wiederholen und alle Server eures Anbieters eintragen.

6. Schritt: Falls ihr keinen vicSock verwendet, könnt ihr zu Schritt 6 springen. Den vicSock fügt ihr genau so hinzu wie die Sock5-Server, nur dass ihr

keine Authentifikation benötigt. Einfach die IP eintragen, den Port, Sock5 auswählen und ohne Authentifikation auf OK.

7. Schritt: Nun müssen wir natürlich dafür sorgen, dass die Daten, die vom VPN Server zum SSH-Tunnel-Server gehen danach durch den Sock5-Server gehen

(und dann ggf. noch zum vicSock). Wie gesagt, ich empfehle lieber einen Sock5-Server eines anderen Anbieters als zwei Soc5-Server hintereinander

zuschalten, die beim gleichen Anbieter sind.

Um dies also zu bewerkstelligen, müssen wir eine Kette von Servern einstellen, also eine Proxy Chain. Die Daten werden dabei durch jeden der

eingetragenen Proxies geroutet, und zwar in der Reihenfolge, wie sie in der Chain angeordnet sind

.

Im gleichen Menü, in dem wir per „Add“ Server hinzugefügt haben (siehe Bild 12), kann man im unteren Bereich über dem „Cancel Button“ auf „Proxy Chain“

gehen.

8. Schritt: Danach erstellen wir eine neue Proxy-Chain, indem wir auf „Create“ klicken und benennen diese nach Belieben, zum Verständnis heißt sie bei

uns „Chain 1“.

Unsere „Chain 1“ erscheint nun in der Proxy Chain-Liste und wird mit „Empty“, also leer, beschrieben.

Dies wollen wir natürlich ändern und die Chain füllen.

9. Schritt: Nun markiert ihr den localhost-Server aus der Proxifier-Serverliste und zieht diese per Drag and Drop in die gerade erstellte Proxy Chain

„Chain 1“.

Wenn ihr alles richtig gemacht habt, erscheint nun der Server localhost in der Proxy Chain und ein Haken ist davor gesetzt. Diesen Haken belasst ihr

drin.

10. Schritt: Auf die gleiche Art und Weise zieht ihr nun den oder die Sock5-Server in die Chain „Chain 1“, die ihr verwenden wollt. Ihr könnt auch

einfach alle Server rüberziehen, da ihr in der Kette ohnehin durch Haken setzen oder entfernen entscheiden könnt, welche Server in der Chain verwendet

werden und welche nicht. Wir ziehen hier nur einen Sock5-Server (Kairo) und einen vicSock rüber.

Nehmen wir an ihr habt einen Sock5, was ja wie gesagt, ausreicht und einen vicSock. Also, sind in der Server Chain nun drei Server; localhost, euer

Sock5-Server und der vicSock.

Sehr sehr wichtig ist, dass der Server localhost als erster in der Liste ist. Die Sock5-Server kommen danach, in unserem Fall nur einer

(zumidnest bei nur einem ist ein Haken gesetzt, die ohne Haken sind ohnehin „ausgestellt“).

Wenn ihr einen vicSock verwendet, dann fügt ihr natürlich noch diesen als letzten Server in die Chain und setzt einen Haken davor.

Wenn ihr alles richtig gemacht habt, sieht das Menü im Proxifier so aus:

Danach könnt ihr das Menü schließen.

11. Schritt: Nachdem wir nun eine Server-Chain erstellt haben, machen wir uns daran, für die Programme, die wir verwenden, einzustellen, dass diese durch

eben jene gerade erstelle Server-Chain getunnelt werden. Um das einzustellen, gehen wir im Proxifier oben auf Profile und klicken dann auf

„Proxification Rules“.

12. Schritt: Wenn sich das Proxification Rules-Menü öffnet, dann sind dort bereits zwei Regeln eingestellt. Eine heißt localhost und eine default.

Bei Localhost könnt ihr bei „Action“ (herunterfahrbares Menü) „direct“ eingestellt lassen. Es geht dabei ohnehin nur um interne Netzwerkzugriffe und die

brauchen wir nicht zu tunneln, also „direct“ einstellen.

Bei der Regel „default“ wählt ihr bei Action (herunterfahrbares Menü) „Chain Chain 1“ aus.

Wenn ihr alles richtig gemacht habt, dann sieht das aus wie auf dem Bild.

13. Nun müssen wir für die Programme Regeln erstellen. Dies können wir entweder für alle Programme einstellen oder eben für ausgewählte, wie z.B.

firefox. Prinzipiell kann man alle Programme tunneln lassen.

Ihr geht also unten links auf „Add“ und könnt dort eine Regel eintragen.

Name: tragt hier den Namen des Programms ein

Applications: Geht auf „Browse“ und geht zur .exe Datei des zu tunnelnden Programms. Z.B. auf C:\Programme\Firefox und wählt dort die firefox.exe aus.

Wollt ihr alle Programme tunneln, so könnt ihr in das Feld das Wort „Any“ eintragen, natürlich ohne Anführungszeichen.

Target Hosts: Dieses Feld ist dafür gedacht um bestimmte IPs oder Domains auszuwählen. Dann wird das Programm nur dann getunnelt, wenn es diese IPs oder

Domains anfragt. Hier tragt ihr einfach „Any“ ein, da alle Ziel-Adressen getunnelt werden sollen.

Target Ports: Ihr könnt auch nur bei bestimmten Ports tunneln lassen. In unserem Fall, wo alle Zieladressen und Ports getunnelt werden sollen, tragt ihr

auch hier „Any“ ein.

Action: Hier könnt ihr auswählen, durch welchen Server bzw. welche Chain das Programm getunnelt wird. In unserem Fall wählen wir die gerade erstellte

Chain „Chain 1“ aus.

Wenn ihr alles richtig eingestellt habt, sieht das Menü wie folgt aus:

Klickt nun auf OK.

Ihr habt nun entweder nur für Firefox bzw. für ein anderes Programm eurer Wahl oder eben für alle Programme („Any“ eingetragen bei Applications) das

Tunneling eingestellt. Die Daten wandern vom VPN zum SSH und dann zum Sock5 und ggf. noch zum vicSoc und dann zu euch. Besser geht’s nicht …

VI. DNS an den Proxy anpassen

Ein Blick auf einen IP-Checker zeigt euch, dass immer noch eure deutsche DNS mitgesendet wird. Das ist zwar nicht ganz so schlimm wie das Mitsenden der

IP aber immer noch zurück verfolgbar. Das wollen wir natürlich umgehen.

Man kann in den Netzwerkeinstellungen rumspielen, im Config-Menü (about:config) vom Firefox oder einfach Proxifier darauf einstellen.

1. Schritt: Dazu einfach im Proxifier oben auf „Profile“ gehen und dann auf „Name Resolution“ klicken.

2. Schritt: Im aufgegangenen Menü macht ihr nur einen Haken bei „Resolve hostname through Proxy“, die Haken bei „Detect DNS Settings automatically“ und

„Try to resolve via local DNS Service first“ müssen draußen sein.

Wenn ihr alles richtig eingestellt habt, sieht das aus wie folgt.

Nun ist alles richtig eingestellt und ihr könnt euren Erfolg bei einem IP-Checker überprüfen … im Firefox selber müsst ihr nichts mehr einstellen und

auch in keine anderen Programm, Proxifier übernimmt die Tunnelung durch die Proxies für alle Programme, die ihr ausgewählt habt.

VII. Mac-Adresse bzw. IMEI (bei UMTS-Sticks)?

Bei eurer Mac-Adresse braucht ihr euch an sich keine Sorgen zu machen. Diese wird nicht über das Internet übertragen. Wie das bei IMEI-Nummern bei

UMTS-Sticks ist, kann ich nicht genau sagen. Soweit ich weiß sendet man bei jedem Connect die IMEI-Nummer des Sticks an den Sim-Karten-Provider. Dies

kann man umgehen, indem man die Firmware flasht.

Dazu gibt es im Internet auch viele Tutorials. Wenn man mit einem Ano-UMTS-Stick und einer Ano-Sim im Internet ist, braucht man auch keine

Anonymisierungsdienste (VPN usw), sollte nur einiges beachten. Zu Sicherheitsvorkehrungen bei UMTS-Sticks später mehr.

Die Mac-Adresse ist nur dann wichtig zu beachten, wenn ihr ein offenes W-Lan als Internetquelle nutzt. Da der Router die Mac-Adresse aller verbundenen

PCs (bzw. eher gesagt ihrer Netzwerkkarten) loggt, müsst ihr da natürlich bevor ihr disconnectet in das Menü des Routers gehen und dort die Logs

löschen. Wenn das Routermenü nicht passwortgesichert ist, sollte das kein Problem sein.

Im Falle von Anonymisierung durch VPN+SSH Sock+Sock5+(vicSock) ist kein Verschleiern oder Ändern der Mac-Adresse notwendig, da wir uns ja nicht in ein

offenes W-Lan verbinden.

VIII. Der erste Test

Nun könnt ihr zum Beispiel Firefox starten. Wenn ihr alles richtig gemacht habt, erscheint Firefox nach dem Start im Proxifier Connections Menü und

unten sehr ihr, wie die empfangenen und gesendeten Daten durch die Chain „Chain 1“ getunnelt werden, wenn ihr eine Adresse bei Firefox eingebt.

Das sieht dann so aus, wie auf dem Bild. Das graue Proxifier-Viereck im System Tray füllt sich zusätzlich noch Blau (Datentransfer).

Damit das bei euch auch so aussieht, startet ihr Firefox und geht auf Whoer. Das empfehle ich euch bei jedem Connect, um erst mal zu überprüfen, ob

alles mit den Einstellungen ok ist.

Wenn ihr alles richtig gemacht habt, seht ihr dort die IP, den Standort und den DNS des Sock5-Servers bzw. eures vicSocks. Bei diesem Bild ist kein

vicSock hintergeschaltet, so dass die IP meines Sock5-Servers (letzter aktiver Server in der Chain) angezeigt wird (Kairo, Ägypten)

Die Seite müsste bei euch so aussehen, dann habt ihr, wenn Proxifier augenscheinlich läuft, alles richtig gemacht.

Wie ihr seht, ist Java bei mir disabled. Bei euch wird das wohl als „enabled“ angezeigt. Das heißt ihr seid noch nicht fertig, also weiter geht’s …

Zusätzliches zur Erhöhung der Anonymisierung (Wichtig, nicht leichtfertig behandeln)

Da nicht nur der Browser oder das benutzt Programm eure IP oder andere Informationen versenden, sondern auch Programme, die im Hintergrund laufen,

müssen diese deaktiviert werden.

Speziell sind da Java, Flash und Anti-Viren Programme gemeint. Grundsätzlich auch jede Software, die ihr legal erworben habt und die Rückschlüsse auf

eure Lizenzinformationen zulässt. An sich ist es zwar ziemlich unwahrscheinlich, dass der Software-Hersteller überhaupt nach deinen Lizenzdaten gefragt

wird, aber Sicherheit geht ja bekanntlich vor.

I. Flash

Könnt ihr getrost ausschalten, einfach über Systemsteuerungen deaktivieren. Für die meisten Anwendungsgebiete der Szene ist Flash nicht unbedingt von

Nöten. Es gibt nämlich so genannte LSOs oder Super Cookies, das sind Flash Cookies, die zu Sicherheitszwecken verwendet werden. Pay Pal verwendet diese

zum Beispiel, so kann Pay Pal erkennen, dass es sich um die selbe Person handelt, wenn diese mit den selben Flash Cookies aber mit zwei Accounts

einloggt.

Wenn ihr Flash nicht ausschalten wollt, dann gibt es für den Firefox das Addon „Better Privacy“. Dieses ermöglicht euch, richtig eingestellt, dass

Firefox automatisch alle Flash Cookies/LSOs/Super Cookies löscht, sobald er geschlossen wird. Better Privacy könnt ihr ganz einfach über den internen

Addon-Appstore vom Firefox runterladen und superleicht installieren.

Stellt es so ein wie auf dem Bild, dann fragt euch Firefox bei jedem Beenden, ob ihr die Flash Cookies löschen wollt, oder nicht.

Andererseits muss man dabei sagen, dass es natürlich auch auffällig ist, dass die Flash Cookies/LSOs/Super Cookies bei jedem neuen Log-In neu erstellt

werden und dann beim nächsten Log-In wieder weg sind. Daher würde ich empfehlen einfach Flash zu deaktivieren.

II. Java

Java solltet ihr auch deaktivieren. Benötigt wird es nicht und es sendet unter Umständen die richtige IP mit. Daher solltet ihr es wirklich

deaktivieren, dies könnt ihr unter Systemsteuerungen machen.

III. Java-Script

Java-Script stellt keine Gefahr da, könnt ihr getrost anlassen.

IV. Anti-Viren-Programme

Diese könnt ihr, müsst ihr aber nicht ausschalten. Die Antiviren-Programme könnten Rückschlüsse auf eure Lizenzinformationen und damit auf eure

Rechnungsadresse zulassen. Bei kostenfreien Antiviren-Programmen ist das natürlich kein Problem.

V. Welchen Browser soll ich nehmen?:

Die Frage lässt sich in meinen Augen recht leicht beantworten, Mozilla Firefox. Bei Google Chrome habe ich z.B. immer den „Google spioniert alle aus“-

Beigeschmack.

Kleiner Tipp, ladet euch Portable Firefox herunter (http://portableapps.com/apps/internet/firefox_portable) und „installiert“ diesen. Dieser wird nicht

direkt installiert, sondern startet komplett aus dem Ordner heraus, in das dieser entpackt wurde. So könnt ihr einen eigenen Firefox nur dafür

verwenden, in der Szene rumzugammeln. Was ihr mit diesem Firefox Portable macht beeinflusst euren Real-Life-Firefox nicht.

Wichtig: Nicht vergessen, dann natürlich auch eine Regel im Proxifier für den Portable Firefox zu erstellen, falls ihr nicht eh eine Regel „Any“ für

alle Programme gemacht habt.

VI. Die einfachste Methode

Wenn ihr euren Reallife-Firefox oder den Portable-Firefox verwendet und keine Lust habt, Flash und Java einzeln abzustellen, dann könnt ihr euch mittels

des Firefox Addon-Appstores das Add On „Quick Java“ runterladen.

Ist es installiert, erscheint im Firefox unten rechts die Möglichkeit, Java, Java Script, Flash und Silverlight direkt auszuschalten. Beachtet dann aber

bitte, dass diese Funktionen nur im Firefox ausgeschaltet sind, daher ist es immer noch am besten, diese direkt zu deaktivieren (es sei denn ihr benutzt

wirklich nur Firefox und sonst nichts).

So sieht das dann aus, sehr effektiv

FERTIG!!

Ihr seid Fertig, eure IP ist verschlüsselt, euren Daten sind verschlüsselt, eure DNS ist verdeckt und Java und Flash stellen für euch keine Gefahr mehr

da. Super!

Wie ihr auf dem Bild noch erkennen könnt, ist Google bei mir auf Arabisch. Wenn man nicht gerade „Deutsch“ als Sprache im Firefox, sondern „Automatisch“

ausgewählt hat, dann zeigt euch Google natürlich die Sprache an, aus dessen Land ihr für Google connectet, und das ist in meinem Fall Ägypten

Die Werbung in ICQ ändert sich dadurch auch usw. usf. – Also: Alles Super!

Sicherheit durch UMTS-Sticks

Wer einen Laptop hat kann sich diesen ganzen VPN-Proxy-Krims-Krams sparen und sich einen anonymen UMTS-Stick und eine anonyme Sim-Karte holen. Dann kann

man mit dem Laptop über die Sim-Karte ins Internet.

I. UMTS Stick kaufen

Ihr könnt euch bei Aldi einen unlocked UMTS-Stick kaufen. Dieser kostet 39.99 Euro und ist noch nicht mal schlecht

Einfach eine anonyme Simkarte egal welchen Anbieters da rein und schon kann’s losgehen. Um die Sicherheit noch mal zu erhöhen (ja ich weiß, ich bin

paranoid), kauft ihr den UMTS-Stick im Winter total eingehüllt und im Sommer mit Sonnenbrille und Cappi. Die Kamers bei Aldi sind so detailliert, dass

man im Kassenbereich erkennen kann, ob man mit einem Zwanzig oder einen Fünfzig Euro Schein bezahlt, daher dort lieber sicher vorgehen.

Am besten, man kauft gleich mehrere, wie wir später sehen, ist es nicht von Nachteil die Sticks ab und an mal zu wechseln.

II. Ano Sim

Die Besorgung der Ano-Sim verläuft ähnlich. Man geht leicht vermummt in einen Laden und kauft eine Sim-Karte. Diese kann man dann telefonisch oder aus

einem Internet-Cafe aktivieren. Beim Internet-Cafe natürlich auch leicht vermummt hingehen und erst mal abchecken, ob Kameras da sind. Beachtet auch,

dass manche Telefonzellen Kameras haben.

Preislich sind Aldi Talk (12 Euro Startguthaben, 15 Euro Monatsflat, 2 Euro Tagesflat, teure Pro-MB-Abrechnung) und Congstar (10 Euro Startguthaben, 10

Euro Monatsflat, teure Minutenabrechnung) recht gut. Flats lohnen sich da natürlich, vor allem, wenn man wirklich viel macht.

Beides, Ano-Stick und Ano-Sim könnt ihr natürlich bei den Arabern und co in diesen Handy-Telefon-Internet-Cafes kaufen. Diese sollten dann natürlich

auch keine Kamera haben und am besten auch nicht neben dem Gemüse-Türken sein, bei dem ihr jede Woche eure Zwiebeln kauft

III. Allgemeines zur Sicherheit mit UMTS-Sticks

Selbst mit UMTS-Stick ist man natürlich nie ganz sicher. UMTS Sticks sind auf 10 m genau ortbar, zumindest laut einigen Quellen im Netz. Grundsätzlich

sollte man dennoch vom größmöglichen Risiko ausgehen und lieber nicht von Muttis Küche aus online gehen.

Sucht euch einen belebten und gut zugänglichen Ort und surft da rum und treibt euren Schabanack.

Dann solltet ihr immer eine neue Sim-Karte kaufen und diese nicht wieder aufladen. Das Startguthaben ist eh immer genau so hoch wie der Preis bzw. in

manchen Fällen sogar noch höher. Aufladen lohnt sich also nicht.

Den UMTS-Stick würde ich auch alle 4 Sim-Karten mal wechseln und einen neuen kaufen.

Dabei geht es nicht nur um die Ortbarkeit, sondern auch darum, dass im Falle von Ermittlungen euch natürlich bereits durchgegangene Aktionen mittels der

IMEI-Nummer angehangen werden können. Daher ständig Stick und Sim-Karte wechseln.

Download als PDF : Sicherheit_durch_Anonymisierung

© by Taktloss 09.08.2011 [email protected]

![[Tutorial] Sicherheit durch Anonymisierung (VPN, SSH, Sock5, vicSock, UMTS)](https://blog.yakuza112.org/wp-content/uploads/2011/09/geek-tv-the-scene-90x60.png)

14 Kommentare

127 0 0 1

Danke, hat mir sehr geholfen!

Kann euch oVPN.to empfehlen!

Muschel

Super Tut!

Aber Frage:

Kann man die Anonymität nicht noch weiter erhöhen indem man die Kette VPN-SSH-Sock5 mit Ano-UMTS kombiniert?

Sprich ich nutze als Internetzugang einen Ano-UMTS-Stick und tunnel danach noch über die Kette?

Oder funktioniert das nicht?

Zweite Frage:

Ist es nicht empfhehlenswert das alles dann noch in VM laufen zu lassen um das eigentliche System und die Anonymität zu schützen falls man sich irgendwo Schadsoftware einfängt?

Also was ich mir denke: VM –> Inet über Ano-UMTS –> zuletzt die Kette VPN-SSH-Sock5-(VicSock)

Was sagst Du dazu?

¥akuza112

Antwort 1 :

Ja sollte gehen, aber wie langsam soll dein Internet danch sein, wenn du überhaupt noch welches dann hast ? kannst ja zusätzlich auch noch via TOR gehen^^

Antwort 2 :

VM ?

Ne meine Meinung nach nicht, wenn dein brain.exe Programm installiert und geupdated ist, sollte man sich normalerweise keine Malware einfangen, zumahl es Addons für Firefox gibt, zB NoScript, QuickJava etc. Außerdem gibt es Firewall bzw Anti Malware Programme :)

Das sind die Top 10 :

Whole Product Dynamic “Real-World” Protection Test

Test period: August – November 2013 (1821 Test cases)

Kaspersky Lab 99,9%

Panda 99,8%

Bitdefender 5 99,7%

F-Secure 99,6%

Trend Micro 99,5%

AVIRA 99,4%

ESET 99,1%

Emsisoft 99,0%

Avast 98,7%

McAfee 98,7%

Sophos 98,4%

Quelle : av-comparatives.org

Wobei ich Emsisoft bevorzuge :)

Eine VM würde ich nur nehmen, um samples zu laden/öffnen oder JDB Seiten zu testen etc, mM nach ist das sonst völlig überbewertet.

Kind regards,

¥akuza112 Inc.

Verwirrter

Hallo ¥akuza112,

ich hab noch eine Frage. Was soll ich als erstes in die Kette hängen? SSH oder VPN? Weil ich habe bis jetzt schon widersprüchliche Meinungen gehört…

Und wieso bevorzugst du Emisoft als AV?

Vielen Danke :)

PS: TOP TUT!

¥akuza112

Ist jedem selbst überlassen, ich würde VPN nehmen, aber das ist die eigene Entscheidung

Sandmann

hi yakuza , wie siehts aus man läuft/fährt/fliegt draussen rum , Handy gibt Meldung „offenes WLAN“ ieines mehrfamilienhauses. ***zensiert (Fraud Anfrage)***

SandmanYouNoob

du gscheiter bengel fragst yakuza wie du richtig carden kannst? Looool!

welche skill angabe ist bei dir den üblich?

mit ner kreditkarte einkaufen brauchst nicht nennen^^

zu deiner frage nein ist so wie du es hier beschrieben hast nicht sicher

und da ich mir auch gleich noch eine meinung gebildet habe über dich

und mir denke das du mit sicherheit so dumm sein kannst und es wahrscheinlich auch bist

das wlan vom nachbarn oder in der unmittelbaren umgebung ist nie wirklich sicher

observationen etc.. könnten dich hier leicht überführen auf längere sicht gesehen

warum ist dein weg so wie du in beschrieben hast nicht sicher!? Huh?!

DNS-Leak

Sehr Interessantes und ausführliches Tut, sehr gut geschrieben!

Aber warum wurde das Thema DNS leak nicht behandelt?

¥akuza112

das kann ich dir leider nicht beantworten ;/

wobei man am besten immer nen VPN Anbieter wählt wo es kein DNS Leak gibt, zB

@BlackVPN

bzgl DNS Leak : http://www.dnsleaktest.com/how-to-fix-a-dns-leak.html

AmBasteln

Hi, das TUT ist auf jeden Fall echt super ausführlich beschrieben. Der SSH Client von PP sieht inzwischen etwas anders aus und heißt nun PP Tunnel Manager.

Aber den Datenfluss habe ich glaube noch nicht so ganz verstanden(bin relativ neu in der Materie). So wie ich mir das momentan vorstelle geht zuerst ein Tunnel im Tunnel (SSH-socks&VPN) zu dem ersten Server, mein SSH-socks Protokoll geht dann weiter zum zweiten Server welcher dann schlussendlich mit SOCKS5 den 3. Server erreicht und dieser wiederum meine Zielwebseite.

PC –(VPN+SSH)–> Server1 –(SSH-socks)–> Server2 –(SOCKS5)–> Server 3 —-> Ziel

Wenn dass so stimmt dann ist die Verbindung zwischen Server2 und 3 unverschlüsselt, da SOCKS5 nicht verschlüsselt? Würde mich freuen wenn du da nochmal mit der Erklärung etwas ausschweifen könntest. Danke!

¥akuza112

bzgl Socks Erklärung, verweise ich dich mal auf diesen Artikel :

http://www.gehaxelt.in/blog/tut-anonymitat-fur-einsteiger/

Wobei diese Methode schon ein wenig übertrieben ist, solange man kein Terrorist ist ..^^

Dietmar

Ich habe jetzt folgende Konfiguration: Erst VPN dahinter einen SSH geschaltet (mit Putty).

Jetz möchte ich hinter den SSH noch einen SOCKS5 schalten (mit Proxifier).

Es heißt unter Punkt V. 4.: „Um nun die Daten von Proxifier durch den SSH-Sock-Server schicken zu lassen, muss Proxifier natürlich den internen Port vom Localhost-Sock-Server haben (local

port).“ Ich habe bei Putty als Sourceport 10000 (Connection -> SSH -> Tunnels) eingegeben. Ist das jetzt der local port für Proxifier?

anon

Das ist das furchtbar schlimmste Tutorial, das ich jemals gelesen habe; auch für 2011 Verhältnisse. Es ist geradezu fahrlässig anzudeuten, mit diesen Schritten hätte man irgendetwas getan um seine ip sicher zu verschleiern (man hat sie schon gar nicht ‚verschlüsselt‘).

Tut man gar nichts, kennt nur dein Internetprovider deine ip. In deinem setup verräts du sie gleich im ersten Schritt deinem vpn Anbieter. Und alles was danach kommt, sind nur cw kaskaden die dir absolut null, nichts, gar nichts bringen.

Kommst du mit diesem Setup in ›die Szene‹ und machst ›Szene Sachen‹, bist du schneller busted als du dox sagen kannst.

Der erste Schritt ist immer, ohne Ausname, IMMER ein tor proxy. DER anonymisiert dich. vpns, socks oder was auch immer hinterher helfen zu verschleiern das du tor nutzt aber das wars mit deren Nutzen.

Rudolf

Hi,

ich habe deinen Artikel hier gelesen:

https://blog.yakuza112.org/2011/tutorial-sicherheit-durch-anonymisierung-vpn-ssh-sock5-vicsock-umts/

Ich selber bin Kunde bei perfect privacy und wollte mir gern eine SSH-Kaskade bauen, also zuerst soll der Datenstrom z.B. nach Frankfurt und von diesem Server dann in die Schweiz gehen. Könntest du mir dabei eventuell helfen oder sogar deine Anleitung darum erweitern? :-).

Wäre mega nett. Ich danke dir sehr und vielen Dank :-)

LG

Rudolf